Au sens général, un virus est petit programme capable de se répliquer. Il infecte les machines,

via les supports (disquettes, cédéroms, etc.) ou les réseaux, notamment grâce aux fichiers téléchargés et aux messages électroniques.

| Un des premiers virus informatiques a été inventé à Pittsburgh en 1982, par le facétieux Richard Skrenta, alors âgé de quinze ans (photographie) : « Il s'installera sur tous vos disques, il infiltrera tous vos processeurs, oui, c'est Elk Cloner ! ». Depuis, des milliers d'autres ont été écrits, pour le plus grand malheur des utilisateurs et pour le plus grand bonheur des éditeurs de logiciels antivirus... |

Un maliciel

(malware) est un logiciel développé dans le but de nuire à un système informatique. Les virus et autres logiciels malveillants peuvent formater les disques durs, modifier les données, infecter des fichiers (documents, pilotes, programmes, etc.), surexploiter le processeur, rendre un périphérique inutilisable, redémarrer l'ordinateur, ouvrir une porte dérobée, etc. Certains virus ne sont pas destructeurs mais ils peuvent fortement gêner l'utilisateur, par exemple en utilisant beaucoup de mémoire ou en perturbant l'affichage sur l'écran.

En 2008, une analyse de McAfee concernant dix millions de sites Internet de 265 pays a montré que 19 % des sites de Hongkong (.hk) et 11 % des sites chinois (.cn) constituaient une menace sérieuse. L'extension .info n'est pas très fiable non plus et abrite quantité de sites pornographiques. Les sites les plus sûrs sont finlandais (.fi), japonais (.jp) et ceux des États (.gov, .gouv.fr, etc.). Vous voilà avertis !

En 2012, PandaLabs a comptabilisé près de deux millions de nouveaux maliciels par mois, dont 79 % de chevaux de Troie, 11 % de vers, 7 % de virus et 3 % de publiciels et 28 % des ordinateurs en France seraient infectés par au moins un maliciel (57 % en Corée du Sud, 52 % en Chine, 43 % à Taiwan et 32 % en moyenne dans le monde).

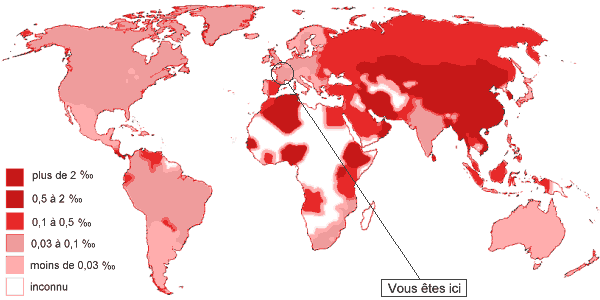

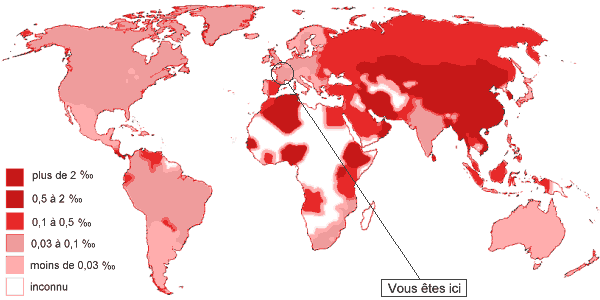

Les sites de maliciels dans le monde (Microsoft, 2011) Si les virus sont parfois très petits, certains maliciels sont si complexes qu'on ne comprend pas toujours tout ce qu'ils font. Ainsi, Flame, découvert en 2012, est un ver de plus de 20 Mo capable notamment d'intercepter les courriels, d'extraire des données et d'enregistrer des conversations en ligne. Il aurait été déployé par les gouvernements des États-Unis et d'Israël pour espionner l'Iran et contrer son développement d'armes nucléaires. Enfin, certains sont même gentils : découvert en novembre 2014, Linux.Wifatch est un code intrusif qui a pénétré des dizaines de milliers de routeurs et d'objets connectés domestiques afin d'améliorer les protections du matériel. Il ferme la connexion Telnet - peu sécurisée - et affiche un message bienveillant (« Telnet a été fermé pour éviter toute nouvelle infection de cet appareil. Nous vous prions de bien vouloir désactiver Telnet, de changer les mots de passe Telnet et/ou de mettre à jour le firmware. »), désinstalle les maliciels qu'il reconnaît et fait redémarrer chaque semaine les magnétoscopes et caméras de surveillance Dahua pour les remettre d'aplomb... Un maliciel bien malin ! Quelques célèbres maliciels :

- Back Orifice : cheval de Troie ayant permis de contrôler à distance plus de 100 000 PC sous Windows en 1998 ;

- Cydoor : espiogiciel installé sur plus de vingt millions de PC !

- I love you : ver se répandant grâce à Outlook et qui infecta en 2000 plus de trois millions de PC sous Windows en quatre jours ;

- Melissa : virus de macro contaminant Word et Outlook et qui infecta en 1999 plus de 100 000 PC sous Windows en deux jours ;

- Ramnit, apparu en 2010, se propageait sous Windows par l'intermédiaire de courriels ou de sites infectés pour intercepter des connexions et voler des données afin de frauder les banques. En 2015, Europol a démantelé le réseau de ce maliciel qui comptait plus de trois millions de PC zombies dans le monde ;

- Slammer : ver qui a infecté 75 000 serveurs Microsoft SQL Server en 10 minutes en 2003 ;

- Tchernobyl : bombe logique se déclenchant le 26 du mois et qui a empêché l'accès au disque dur de plus de 50 000 PC sous Windows entre 1999 et 2002.

Voici trois exemples ![[Archive]](zip.gif) (le mot de passe de l'archive est virus mais il n'est pas nécessaire de l'écrire en italique ;-). Bien qu'agaçant, le programme Aloap est inoffensif ; la modeste archive Bombe.A (A pour Airelle) est également sans danger mais peut faire planter votre antivirus, car, grâce à la remarquable efficacité de 7-zip, elle renferme un milliard de milliards de milliards de milliards d'octets ! Enfin, bien qu'elle ne pèse même pas 2 ko, la procédure Virdel.bat peut faire de gros dégâts : ne l'exécutez surtout pas ! Je l'ai écrite pour vous montrer que la taille ne fait pas tout...

(le mot de passe de l'archive est virus mais il n'est pas nécessaire de l'écrire en italique ;-). Bien qu'agaçant, le programme Aloap est inoffensif ; la modeste archive Bombe.A (A pour Airelle) est également sans danger mais peut faire planter votre antivirus, car, grâce à la remarquable efficacité de 7-zip, elle renferme un milliard de milliards de milliards de milliards d'octets ! Enfin, bien qu'elle ne pèse même pas 2 ko, la procédure Virdel.bat peut faire de gros dégâts : ne l'exécutez surtout pas ! Je l'ai écrite pour vous montrer que la taille ne fait pas tout...

Les sites indésirables (hameçonnage, maliciels) sont majoritairement situés en Afrique et en Asie. D'après Microsoft (2012), le taux d'infection variait de 1 % (Japon) à 33 % (Pakistan) :

| Japon | [...] | Suisse | Luxembourg | France | Belgique | Canada | Royaume Uni | États-Unis | Russie | Espagne |

| 1,3 % | 2,3 % | 3,1 % | 3,8 % | 4,7 % | 4,3 % | 5,1 % | 5,5 % | 7,2 % | 7,6 % |

| Italie | Allemagne | [...] | Iraq | Népal | Égypte | Albanie | Turquie | Palestine | Pakistan |

| 9,0 % | 11,0 % | 22,0 % | 22,4 % | 22,7 % | 25,0 % | 26,6 % | 29,9 % | 32,9 % |

Quantité d'objets peuvent être malveillants, notamment sous Windows :

les capteurs de frappe (keyloggers) : ils enregistrent la frappe des touches du clavier (donc vos mots de passe) (1) et, parfois, capturent des images de l'écran (screen scrapers), qu'ils peuvent stocker ou envoyer par Internet ;

les capteurs de frappe (keyloggers) : ils enregistrent la frappe des touches du clavier (donc vos mots de passe) (1) et, parfois, capturent des images de l'écran (screen scrapers), qu'ils peuvent stocker ou envoyer par Internet ;

les composeurs (dialers) : ils permettent de connecter un ordinateur à un autre appareil électronique ou réseau numérique. Il appellent couramment des numéros téléphoniques surtaxés ;

les composeurs (dialers) : ils permettent de connecter un ordinateur à un autre appareil électronique ou réseau numérique. Il appellent couramment des numéros téléphoniques surtaxés ;

les contrôles ActiveX : issus d'une technologie de Microsoft, ils permettent des interactions sur Internet via Internet Explorer, de sorte qu'un site peut ainsi installer un programme malveillant sur votre machine ;

les contrôles ActiveX : issus d'une technologie de Microsoft, ils permettent des interactions sur Internet via Internet Explorer, de sorte qu'un site peut ainsi installer un programme malveillant sur votre machine ;

les contrôleurs de machine (remote administration tools) : ces outils d'administrateur permettent le contrôle à distance d'une machine et peuvent être utilisés dans un but répréhensible ;

les contrôleurs de machine (remote administration tools) : ces outils d'administrateur permettent le contrôle à distance d'une machine et peuvent être utilisés dans un but répréhensible ;

les espiogiciels (spywares) : ces logiciels espions s'installent discrètement dans l'ordinateur puis collectent et envoient à des organismes tiers des informations personnelles. Ils accompagnent souvent des graticiels et partagiciels, mais pas les logiciels libres. Ces programmes espionnent votre activité sur Internet de façon à présenter des publicités personnalisées. Ils sont suspectés d'atteintes plus importantes à la vie privée, tel le recueil d'informations personnelles ;

les espiogiciels (spywares) : ces logiciels espions s'installent discrètement dans l'ordinateur puis collectent et envoient à des organismes tiers des informations personnelles. Ils accompagnent souvent des graticiels et partagiciels, mais pas les logiciels libres. Ces programmes espionnent votre activité sur Internet de façon à présenter des publicités personnalisées. Ils sont suspectés d'atteintes plus importantes à la vie privée, tel le recueil d'informations personnelles ;

les exploits : ces programmes permettent à un individu d'exploiter une faille de sécurité dans un logiciel ou un système d'exploitation, localement ou à distance ;

les exploits : ces programmes permettent à un individu d'exploiter une faille de sécurité dans un logiciel ou un système d'exploitation, localement ou à distance ;

les générateurs de fenêtres intruses (pop-up) : ces programmes vous inondent de fenêtres volantes, généralement remplies de publicités vers des sites commerciaux ou pornographiques ;

les générateurs de fenêtres intruses (pop-up) : ces programmes vous inondent de fenêtres volantes, généralement remplies de publicités vers des sites commerciaux ou pornographiques ;

les injecteurs du fichier Hosts (Hosts file hijackers) : ils modifient les réglages de ce fichier, de sorte que l'accès à des sites utiles (par exemple pour mettre à jour l'antivirus) peut être bloqué ou redirigé vers des sites dangereux ;

les injecteurs du fichier Hosts (Hosts file hijackers) : ils modifient les réglages de ce fichier, de sorte que l'accès à des sites utiles (par exemple pour mettre à jour l'antivirus) peut être bloqué ou redirigé vers des sites dangereux ;

les injecteurs du registre (register hijackers) : en modifiant la base de registre, qui regroupe quantité d'informations utilisées par Windows pour contrôler le matériel, les logiciels et les préférences des utilisateurs, ils peuvent entraîner des désagréments véniels jusqu'à l'impossibilité de démarrer Windows ;

les injecteurs du registre (register hijackers) : en modifiant la base de registre, qui regroupe quantité d'informations utilisées par Windows pour contrôler le matériel, les logiciels et les préférences des utilisateurs, ils peuvent entraîner des désagréments véniels jusqu'à l'impossibilité de démarrer Windows ;

les pirates de navigateur (browser hijackers) : ces programmes modifient les réglages du navigateur, notamment les pages de démarrage et de recherche. Ils peuvent s'installer grâce à des contrôles ActiveX ou du JavaScript et redirigent souvent vers des sites pornographiques ;

les pirates de navigateur (browser hijackers) : ces programmes modifient les réglages du navigateur, notamment les pages de démarrage et de recherche. Ils peuvent s'installer grâce à des contrôles ActiveX ou du JavaScript et redirigent souvent vers des sites pornographiques ;

les plugiciels de navigateurs ou BHO (Browser Helper Objects) : ces programmes, souvent installés grâce à des contrôles ActiveX, accroissent les fonctionnalités du navigateur, par exemple au moyen d'une barre de recherche. Les espiogiciels et les injecteurs peuvent utiliser des BHO pour s'intégrer dans Internet Explorer et, ainsi, afficher des publicités ou recueillir des données ;

les plugiciels de navigateurs ou BHO (Browser Helper Objects) : ces programmes, souvent installés grâce à des contrôles ActiveX, accroissent les fonctionnalités du navigateur, par exemple au moyen d'une barre de recherche. Les espiogiciels et les injecteurs peuvent utiliser des BHO pour s'intégrer dans Internet Explorer et, ainsi, afficher des publicités ou recueillir des données ;

les portes dérobées (backdoors) : ces troyens permettent à quelqu'un de contrôler secrètement l'ordinateur depuis l'extérieur via Internet ;

les portes dérobées (backdoors) : ces troyens permettent à quelqu'un de contrôler secrètement l'ordinateur depuis l'extérieur via Internet ;

les pisteurs de navigation : ces logiciels ou fichiers récoltent des données pour pouvoir dresser le profil des internautes. Les plus connus sont les témoins de connexion. Plus sournoise, la méthode de pistage par empreinte digitale (canvas fingerprinting) permet d'identifier un navigateur selon le système d'exploitation, la résolution d'écran, les pilotes, les plugiciels, la police de caractère et différents réglages. Les outils de protection tels AdBlock sont dans ce cas totalement inefficaces ;

les pisteurs de navigation : ces logiciels ou fichiers récoltent des données pour pouvoir dresser le profil des internautes. Les plus connus sont les témoins de connexion. Plus sournoise, la méthode de pistage par empreinte digitale (canvas fingerprinting) permet d'identifier un navigateur selon le système d'exploitation, la résolution d'écran, les pilotes, les plugiciels, la police de caractère et différents réglages. Les outils de protection tels AdBlock sont dans ce cas totalement inefficaces ;

les publiciels (adwares) : ces graticiels, installés avec l'accord de l'utilisateur (contrairement aux espiogiciels), sont financés par les publicités qui s'affichent ;

les publiciels (adwares) : ces graticiels, installés avec l'accord de l'utilisateur (contrairement aux espiogiciels), sont financés par les publicités qui s'affichent ;

les rançongiciels (ransomwares) : ces logiciels empêchent l'utilisation normale de l'ordinateur - par exemple en chiffrant les données pour les rendre inaccessibles (cryptogiciels), en affichant des images pornographiques ou en simulant la désactivation de Windows - puis demandent à leur propriétaire d'envoyer de l'argent, de virer des Bitcoins, de composer un numéro international ou d'envoyer un SMS surtaxé pour corriger le problème. Les usurpateurs de fonctionnalité en sont un exemple ;

les rançongiciels (ransomwares) : ces logiciels empêchent l'utilisation normale de l'ordinateur - par exemple en chiffrant les données pour les rendre inaccessibles (cryptogiciels), en affichant des images pornographiques ou en simulant la désactivation de Windows - puis demandent à leur propriétaire d'envoyer de l'argent, de virer des Bitcoins, de composer un numéro international ou d'envoyer un SMS surtaxé pour corriger le problème. Les usurpateurs de fonctionnalité en sont un exemple ;

les renifleurs (sniffers) : ces logiciels récupèrent les paquets de données circulant sur un réseau local et peuvent être utilisés dans un but répréhensible, par exemple pour récupérer des mots de passe ;

les renifleurs (sniffers) : ces logiciels récupèrent les paquets de données circulant sur un réseau local et peuvent être utilisés dans un but répréhensible, par exemple pour récupérer des mots de passe ;

les rootkits : ces programmes permettent aux pirates (hackers ou crackers) de maintenir un accès frauduleux après qu'ils ont installé une porte dérobée lors d'une intrusion ;

les rootkits : ces programmes permettent aux pirates (hackers ou crackers) de maintenir un accès frauduleux après qu'ils ont installé une porte dérobée lors d'une intrusion ;

les troyens ou chevaux de Troie (trojan horses) : ces programmes, souvent supposés utiles, dissimulent en fait une fonction malveillante exécutée sans l'autorisation de l'utilisateur (activation d'une porte dérobée, inactivation d'un pare-feu, destruction de données...). Par exemple, les droppers-downloaders téléchargent discrètement des virus ;

les troyens ou chevaux de Troie (trojan horses) : ces programmes, souvent supposés utiles, dissimulent en fait une fonction malveillante exécutée sans l'autorisation de l'utilisateur (activation d'une porte dérobée, inactivation d'un pare-feu, destruction de données...). Par exemple, les droppers-downloaders téléchargent discrètement des virus ;

les témoins de connexion (cookies) : ces petits fichiers sont utilisés par les sites Internet pour stocker localement des informations. Les cookies traqueurs ou mouchards (data miner = tracking cookies) peuvent servir à pister votre navigation Internet (2) ;

les témoins de connexion (cookies) : ces petits fichiers sont utilisés par les sites Internet pour stocker localement des informations. Les cookies traqueurs ou mouchards (data miner = tracking cookies) peuvent servir à pister votre navigation Internet (2) ;

les usurpateurs de fonctionnalité (rogues) : ces logiciels se font passer pour des logiciels de désinfection alors qu'ils sont eux-mêmes des maliciels. Ce sont généralement des rançongiciels ;

les usurpateurs de fonctionnalité (rogues) : ces logiciels se font passer pour des logiciels de désinfection alors qu'ils sont eux-mêmes des maliciels. Ce sont généralement des rançongiciels ;

les usurpateurs d'adresse (phishing links) : ces liens, qui semblent émaner de sites de confiance, renvoient en fait vers des sites pirates qui leur ressemblent afin d'inciter les internautes à communiquer des informations sensibles ;

les usurpateurs d'adresse (phishing links) : ces liens, qui semblent émaner de sites de confiance, renvoient en fait vers des sites pirates qui leur ressemblent afin d'inciter les internautes à communiquer des informations sensibles ;

les vers (worms) : ces virus infectent les réseaux de façon autonome et se répandent dans le courrier électronique en profitant des failles des logiciels de messagerie, notamment Microsoft Outlook. Comme ils s'envoient à des adresses contenues dans le carnet d'adresses, on peut recevoir ces virus de personnes connues, d'où l'expansion fulgurante de certains, tel I Love You ou Netsky ;

les vers (worms) : ces virus infectent les réseaux de façon autonome et se répandent dans le courrier électronique en profitant des failles des logiciels de messagerie, notamment Microsoft Outlook. Comme ils s'envoient à des adresses contenues dans le carnet d'adresses, on peut recevoir ces virus de personnes connues, d'où l'expansion fulgurante de certains, tel I Love You ou Netsky ;

les virus : ces petits programmes peuvent se dupliquer. Généralement nuisibles, ils perturbent plus ou moins gravement le fonctionnement de l'ordinateur infecté et peuvent se répandre à travers Internet, les disquettes, les cédéroms, les clefs USB, etc.

les virus : ces petits programmes peuvent se dupliquer. Généralement nuisibles, ils perturbent plus ou moins gravement le fonctionnement de l'ordinateur infecté et peuvent se répandre à travers Internet, les disquettes, les cédéroms, les clefs USB, etc.

Comme les maliciels précèdent toujours leur correctif, qu'ils évoluent sans cesse et se comptent par millions, les logiciels antivirus sont loin d'être infaillibles. Pour preuve, j'ai créé une archive de test comprenant vingt maliciels différents et la moitié des antivirus ne détectent rien, comme le montrent les rapports de scan suivants (Jotti, Virus Total) :

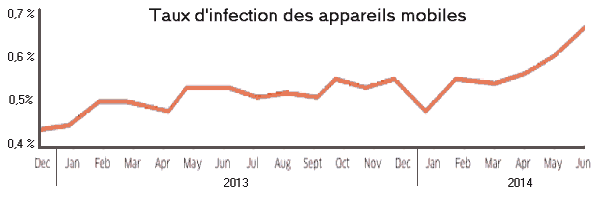

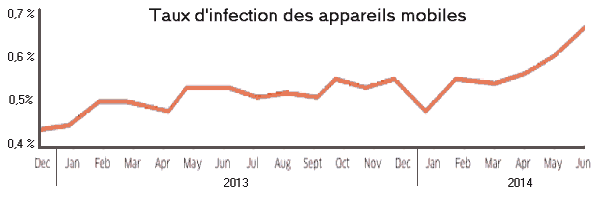

Notez que ces dangers ne concernent pas que les ordinateurs de bureau. D'après Kindsight Security Labs (2014), 0,65 % des mobiles sont infectés par des maliciels, notamment des espiogiciels et des composeurs. Cela représente quelque quinze millions de smartphones et PC portables dans le monde et leur nombre ne cesse de croître :

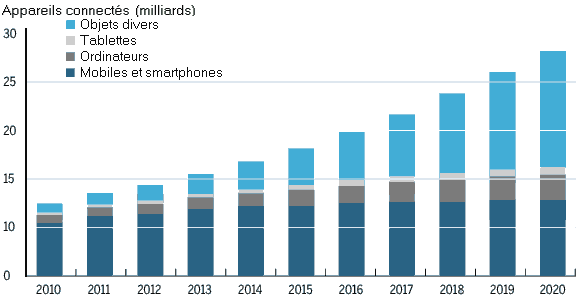

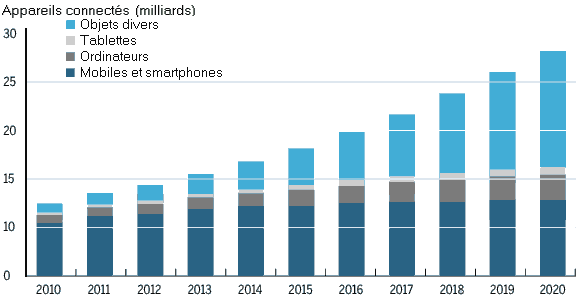

Fait d'autant plus inquiétant qu'il est moins connu, les nouveaux objets connectés (caméras, compteurs, lunettes, montres, radiateurs, réfrigérateurs, répartiteurs, thermostats, téléviseurs...) sont le prochain paradis des maliciels. Soixante pour cent n'offrent pas une interface suffisamment protégée et 70 % ne chiffrent pas leurs communications réseau. D'après Fortify (2014), 80 % d'entre-eux mettent en danger notre vie privée et les dix objets connectés les plus populaires comptent plus de 250 failles de sécurité ! D'après le MIT, le monde comptera près de 30 milliards d'objets connectés en 2020 :

Une lecture attentive vous aura fait comprendre qu'Internet et l'imprudence sont les sources principales de tracasseries et que l'utilisation de logiciels tels que Microsoft Internet Explorer ou Outlook n'arrange rien. Rappelez-vous que la meilleure protection, c'est vous, si tant est que vous connaissiez les risques. Pour les éviter, il suffit de respecter quelques règles de base, notamment celle de n'ouvrir que des fichiers provenant de sources réellement sûres.

Airelle

________

(1) Sur les sites les mieux sécurisés, le mot de passe est entré en passant la souris sans cliquer sur un clavier virtuel constitué d'images dont la position est aléatoire. Les keyloggers et les screen scrapers sont alors inefficaces.

(2) Les sites Internet utilisent de plus en plus d'outils pour analyser le comportement des internautes, afin de mieux cibler l'envoi de publicités. Sur la plupart des sites, cette collecte de données personnelles (comme l'achat d'un livre, le choix d'un voyage, d'un vêtement) reste peu ou pas visible pour l'utilisateur. En 2007, AOL a racheté Quigo, Google a racheté DoubleClick, Microsoft s'est offert aQuantive et Yahoo! a racheté BlueLithium. D'après une étude réalisée par ComScore pour le New York Times en 2008, 336 milliards d'informations ont ainsi été récupérées en un seul mois par les serveurs d'AOL, Google, Microsoft, MySpace et Yahoo! à partir des clics des internautes.